AWS Organizationsとは?アカウント追加&ログインする方法は?

はじめに

こんにちは!KSMNです。ラズパイ無線ルータの設定・各ラズパイからの接続設定も終わり、いよいよラズパイ無線ルータにAWS IoT Greengrass Coreを導入します。

しかしその前に今回の検証?プロジェクト?用に、自分がいま持っているアカウントとは別にAWSアカウントがほしいなと思いました。そこでAWS Organizationsの出番です。AWS IoT Greengrass Coreの話は別の機会にするとして、、、今回はAWS Organizationsについて紹介したいと思います。

AWS Organizationsとは?

ドキュメントに書いてある通りですが、複数のAWSアカウントを管理する機能です。

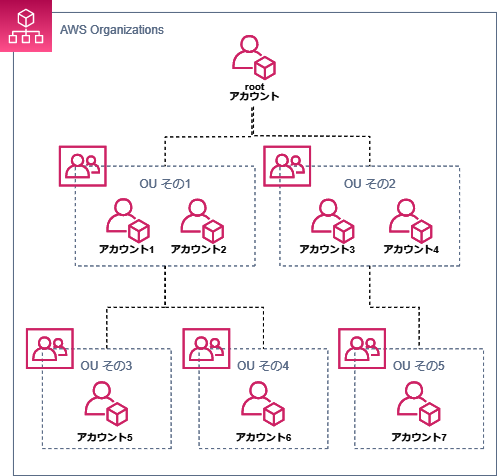

組織単位 (OU)と呼ばれるグループでアカウントをツリー構造で管理します。例えば以下なイメージです。見てわかるように実際の企業や組織の部署のツリー構造のように表現できます。もちろん、こんな風にしなくてはならないというわけではないです!

アカウントの追加と管理

アカウント追加

Organizationsでは2つの方法でAWSアカウントをOUに追加することができます。

「アカウントの招待」か「アカウントの作成」かを選択することができます。そう、既存のアカウントでもOrganizationsに追加することができます。組織内でいわゆるシャドーITのようにAWSアカウントの利用があっても、後からOrganizationに追加し請求を一元管理することができるわけですね。またこのOrganizationsの画面からアカウントの新規作成も可能なので、いちいちアカウント作成のためにクレジットカード情報などを入力しなくてもよいです。今回はAWS IoT用に新規作成することにします。

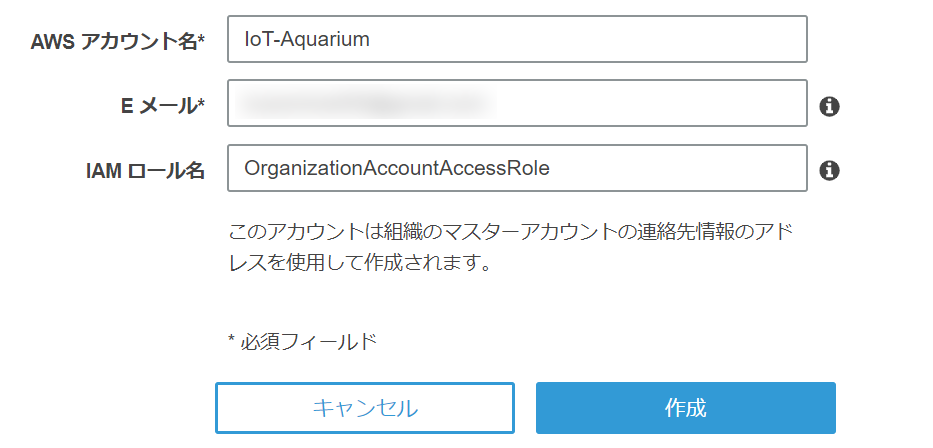

アカウント名とメールアドレス、IAMロール名を入力します。ここで入力するIAMロールはOUに追加したAWSアカウントへのログインに使用します。Organizationsに追加したアカウントへはIAMロールでのログイン、いわゆるスイッチロールでログインします(デフォルトでは)。もちろん追加したアカウントへスイッチロールでログインした後はIAMユーザを作成することができるので、IAMユーザでのログインも可能です。しかし、基本的にはOrganization内に別にスイッチロール用アカウント(いわゆる踏み台アカウント)を用意して、そこにIAMユーザを追加して各AWSアカウントへはスイッチロールでログインするのがよいでしょうね。。。「作成」をクリックすると作成が実行されます。

そしてしばらくするとアカウント番号などの情報が表示され、正常に作成されたことがわかります。

OUの作成

さてIoT検証のアカウントを作成しましたが、IoT検証用OUも作成してみます。

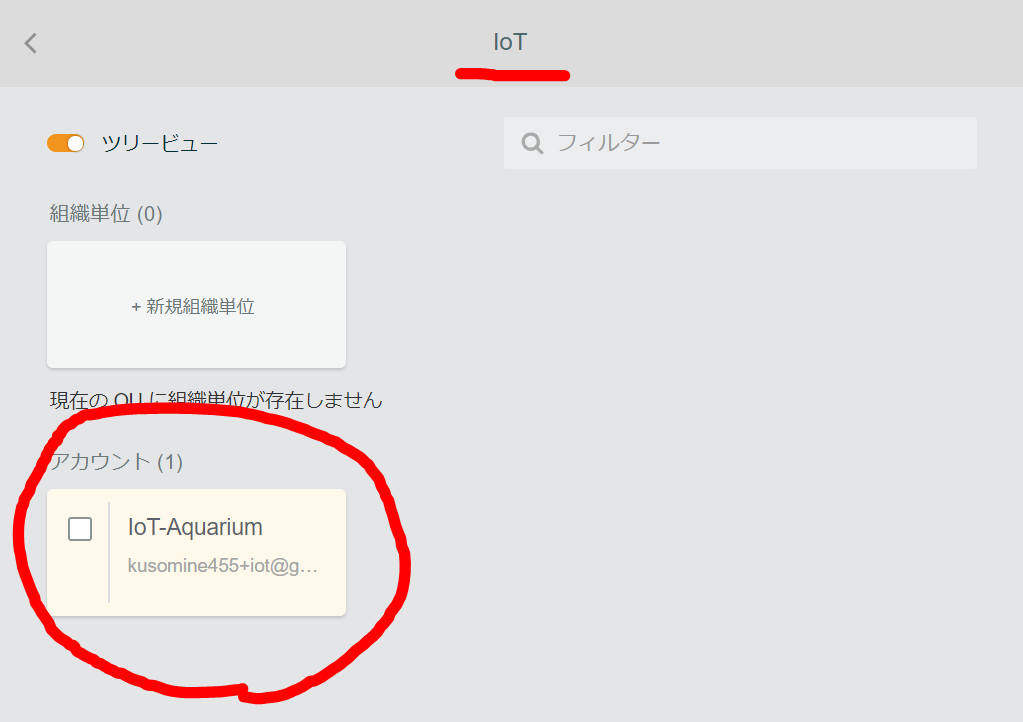

「アカウントの整理」でOUの追加・管理が可能です。上記で作成したIoT-Aquariumアカウントが確認できます。「新規組織単位」をクリックします。

作成は名前を入力するだけです。

作成すると一覧とツリービューに追加されます。IoT-AquariumアカウントをIoTのOUへ移動させます。下のようにチェックして移動をクリックするだけです。

スイッチロール設定

さて、Organizationsへ新規作成で追加したAWSアカウントへは、デフォルトではスイッチロールでログインすると前述しました。スイッチロールのためIAMポリシーを設定しましよう。以下のようなIAMポリシーを対象のIAMユーザもしくはIAMグループへアタッチします。アカウント番号とロール名はそれぞれの環境のものへ読み替えてください。あとは対象のIAMユーザでスイッチロールできればokです。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AssumeRole",

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Resource": "arn:aws:iam::アカウント番号:role/ロール名"

}

]

}

ポリシーの管理

さて、Organizationsでは配下のAWSアカウントに対して、いくつかの種類のポリシーを適用することができます。以下の画像では4つですが設定画面ではもう少し多くの種類の設定が可能です。

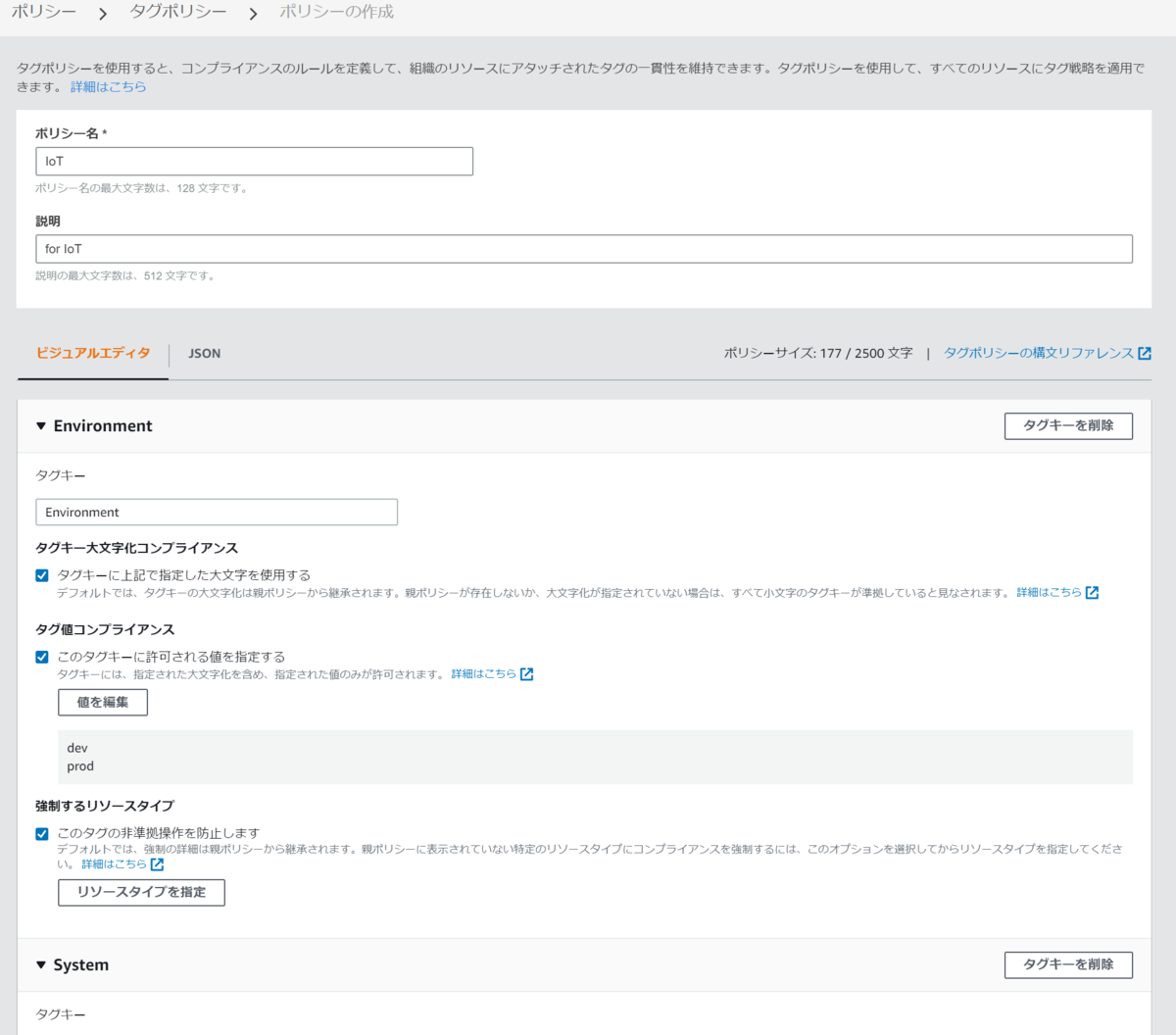

今回はIoTの検証でどれだけ請求されるか管理したいので、タグポリシーを有効にします。といいつつIoT Greengrassを利用するのでAWSリソースに課金が発生しないような。。。

作成したら先ほどのIoT用OUの画面でポリシーをアタッチします。

これでIoT用OU内のアカウントは設定したポリシーでタグを付与しないといけません。

まとめ

いかがでしたでしょうか?Organizationsを使うと簡単にアカウントの追加・管理が可能です。またポリシーによりOU配下のアカウントへバックアップ・タグの管理まですることが可能です。請求の管理の面で、私はタグポリシーで付与しないといけないタグを指定できるのは非常に便利に感じました。皆さんも複数アカウントを利用する場合は、ぜひAWS Organizationsを利用してみてください。